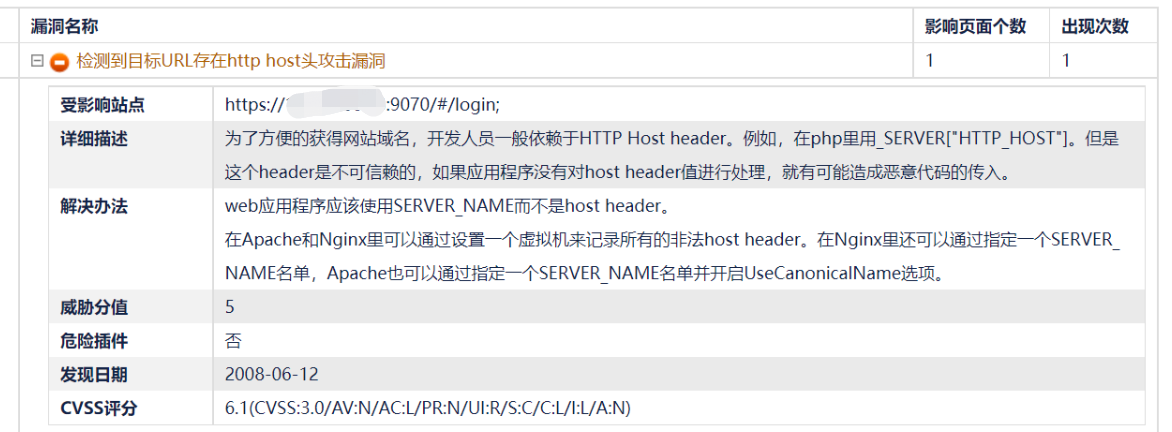

起因:项目上线时候客户这边要漏扫,扫出一个中危漏洞,漏洞结果如下

这里隐藏的ip地址是公网地址,在nginx配置文件中找到对应server端口下做如下配置

if ($http_host !~ 公网ip)

{

return 403;

} 测试:

绑定个自定义域名再测 在电脑设置hosts

增加一条记录

公网ip 自定义域名

然后用自定义域名去访问 9070 看是不是403

最后 自定义域名不能访问到才算达到目的

联系客户进行二次漏扫,完美解决!!!!!

最后

以上就是传统万宝路最近收集整理的关于监测到目标url存在http host头攻击漏洞(项目实战,亲测有效)的全部内容,更多相关监测到目标url存在http内容请搜索靠谱客的其他文章。

本图文内容来源于网友提供,作为学习参考使用,或来自网络收集整理,版权属于原作者所有。

发表评论 取消回复